Esta noticia tiene muchas vertientes… de manera que vamos a tratar de diseccionarla en pequeñas noticias de la manera más objetiva y poco alarmista posible, partiendo de la información vertida por los autores de la hazaña.

La buena (o, al menos, la más emocionante) noticia es que un equipo de científicos de la Universidad Politécnica de Berlin o TU Berlin (Technische Universität Berlin) han anunciado que han “hackeado” la unidad central de cuarta generación y dotada con el chip AMD de Tesla.

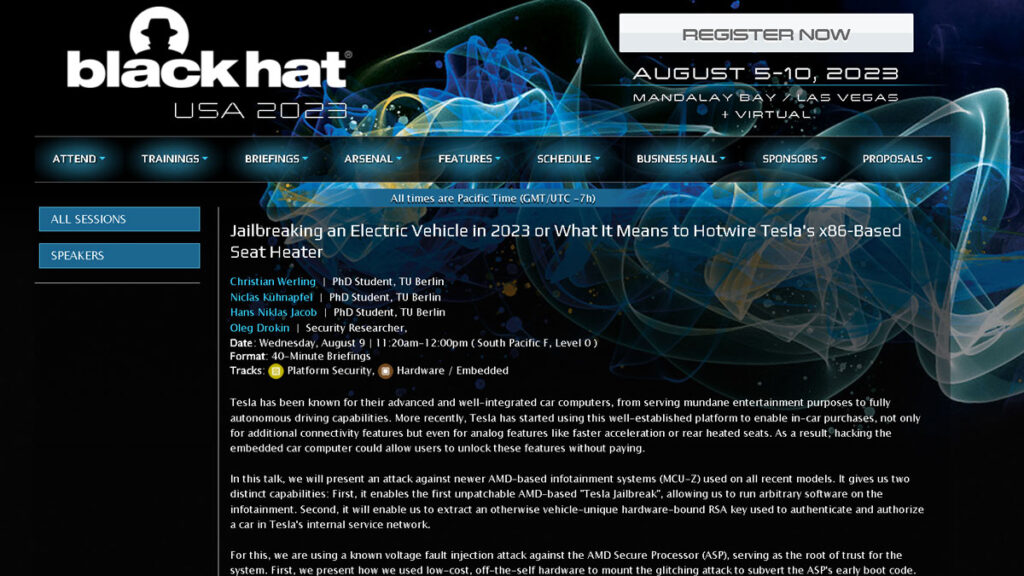

La excelente noticia es que no se trata del típico rumor de las redes, sino que el próximo 9 de agosto van a explicar, con todo detalle y en la conferencia Black Hat de las Vegas, cómo puede hacerse.

La noticia increíble es que parece una vulnerabilidad no parcheable mediante software. De hecho, por su naturaleza, parece que Tesla tendría que modificar su System-On-a-Chip, que AMD fabrica de manera específica para ellos (eso va a ser carísimo).

La noticia bomba, y que acapara todos los titulares, es que este “exploit” podría permitir incluso instalar el FDS Beta en todos los coches (y esto es un opcional que, en Estados Unidos, cuesta 15.000 dólares).

Y la cara menos “cool” de la noticia es que, por lo que parece (habrá que esperar a la madrugada del jueves para tener todos los detalles), el hackeo requiere acceso físico al coche y montar un tinglado de padre y muy señor mío.

En cualquier caso, y tras cientos de intentos de distinta índole, parece que por fin alguien ha conseguido encontrar una grieta en el escudo electrónico de Tesla… aunque sea una que casi requiera un quirófano para ensancharla.

Como corolario, el equipo asegura que esta técnica también permite acceder a la información encriptada en la unidad central de, por ejemplo, un coche siniestrado, de manera que sería posible acceder a datos de navegación, telefonía o citas de cualquier Tesla de nueva generación sobre el que un atacante ponga físicamente sus manitas. Sí, ya sabemos que esto da mal rollo.

Lo que sabemos ahora mismo

Los hechos contrastados, y las deducciones plausibles, son las siguientes:

- Un equipo compuesto por un profesor y tres doctores de la TU Berlin (Technische Universität Berlin) tienen una ponencia reservada para el miércoles que viene en la Black Hat de Las Vegas… que es la conferencia hacker más importante y flipante del mundo.

- El título de la ponencia es “Jailbreakeando un coche eléctrico, o cómo conseguir activar la calefacción de los asientos de un Tesla con hardware de AMD”.

- Los investigadores han conseguido tres cosas. Por un lado, pueden ejecutar “software arbitrario” (vamos, lo que les de la gana) en la unidad central. Por otro lado, ese software sobrevive al reinicio (el sistema no restaura el software original al reiniciarse). Y finalmente, han conseguido descifrar la contraseña RSA que esconde la identificación única de cada Tesla, lo que permite un ataque por “suplantación”. Esta suplantación permite descargar el software que activa equipamientos por suscripción, como la calefacción de asientos, la aceleración extra o la conducción autónoma total o Full Sefl Driving Beta.

- La clave del ataque es una vulnerabilidad conocida de los chips AMD, y consiste en forzar una fluctuación de voltaje durante la fase de arranque del sistema operativo.

¿Qué va a pasar ahora?

Esa es una excelente pregunta. Según los investigadores, este defecto no es parcheable sin modificar el chip. Como se trata de un System-On-a-Chip o un chip fabricado a medida para Tesla, el proceso de modificarlo va a ser largo y caro… suponiendo que sea posible, porque se trata de una vulnerabilidad que arrastran los AMD desde hace tiempo.

Desde el punto de vista de la seguridad de los propietarios, esta vulnerabilidad no es muy relevante, porque requiere acceso al medio físico. Es decir, no hay forma humana de hacer esto sin desmontar medio salpicadero.

Desde el punto de vista de la seguridad de los datos, esto es un problema grande… porque hay un montón de unidades de estas desperdigadas por el mundo, y los investigadores aseguran que el hackeo no requiere material de laboratorio muy sofisticado. A lo peor, podría hacerse con una tarjeta Arduino o algún hardware baratito de procedencia asiática. Podríamos experimentar una inundación de demostraciones de volcados de datos personales por hackers ”de guante blanco” que, aunque estuvieran anonimizados, afectarían de manera negativa a la reputación de Tesla.

Desde el punto de vista del negocio, esto va a representar un revés para Tesla que podría afectar a su cotización y a su reputación. También abre la puerta a que aparezca un negocio de actualizaciones pirata de Tesla… lo que supondría un lucro cesante para Tesla. La ejecución de software arbitrario, además, podría interferir con el software oficial… incluido el encargado de funciones de seguridad.

La opinión de Autofácil…

Las afirmaciones de los chicos de Berlín son, por decirlo de alguna manera, bastante audaces. Y es probable que, durante la charla del miércoles que viene, lleguen los matices.

Supongamos que es todo cierto y que no hay peros. Es decir, que quitando cuatro tornillos, levantando una tapa y poniendo un par de sondas, es posible instalar cualquier Feature On Demand de la propia Tesla o incluso meterle a un Tesla una función como Android Auto o Carplay. Eso tiene mala pinta.

Desde un punto de vista más conceptual, este fallo (ya sea tan terrible como parece o más liviano), este fallo subraya uno de los defectos de poner todos los huevos en la misma cesta o, en términos de un coche, en la misma centralita. Un coche «convencional», con su software repartido de manera ineficiente por varias centralitas, requeriría de atacar de manera independiente a cada sistema (que es algo que se ha intentado y logrado reiteradamente en el pasado… pero, al menos, sería un poco más complicado que simplemente entrar en la unidad central).

Normalmente, lo que suele ocurrir con estas vulnerabilidades es que los investigadores hacen lo que se denomina una “revelación responsable”, lo que implica avisar con meses de plazo a la “victima” para que tome las medidas necesarias para no poner a nadie en peligro. Sin embargo, los investigadores indican que han conseguido “el primer jailbreak no parcheable sobre un sistema basado en AMD de Tesla”. Y esta frase parece muy poco abierta a interpretación. No os perdáis la próxima entrega.

[sf_btn type=»newsletter» txt=»¿Quieres recibir nuestra newsletter? Haz clic aquí» url=»https://news.luike.com/registro-autofacil-luike-news»]

Síguenos en redes sociales

Síguenos en nuestras redes X, Facebook, TikTok e Instagram, o en nuestro canal de YouTube donde te ofrecemos contenidos exclusivos. Y si te apuntas a nuestra Newsletter recibirás las noticias más destacadas del motor.

Recibe nuestras noticias más recientes en tu correo

Te enviamos nuestra Newsletter cada semana con contenido destacado